Seite 1 von 2 Ältere Beiträge »

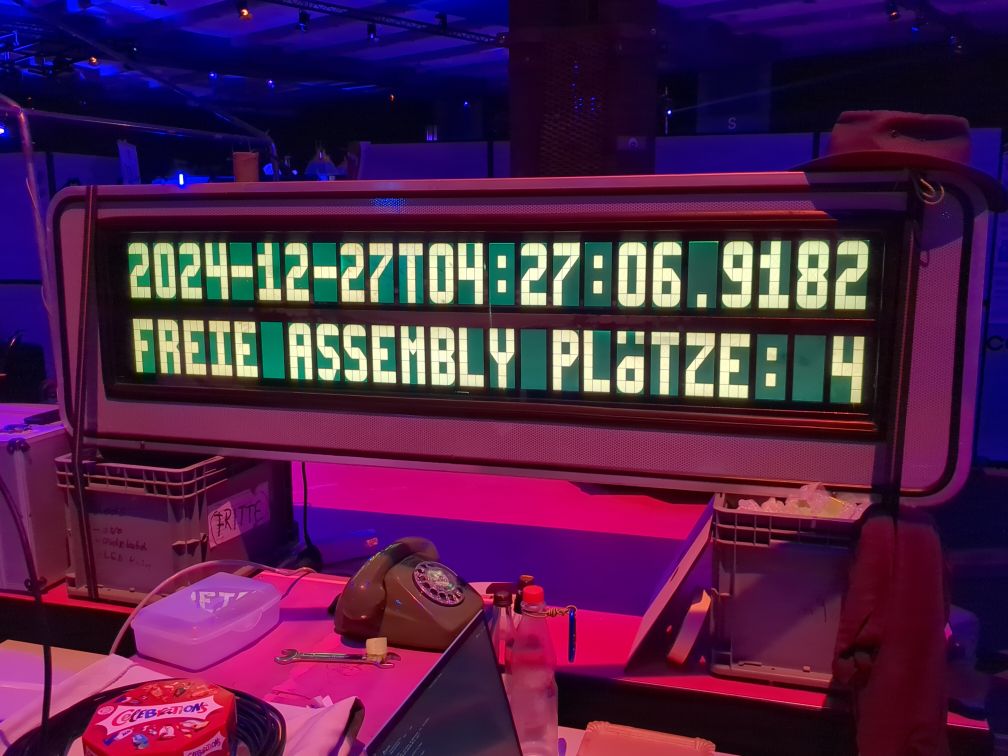

Erfolgreicher Auftakt zum Digital Independence DayDigital Independence Day

20 Jahre C3PB e.V.

Hallo Liebe Lebensformen und natürliche Intelligenzen

Kauf der Vereinsräume des C3PB e.V.

Digitaltag 2024

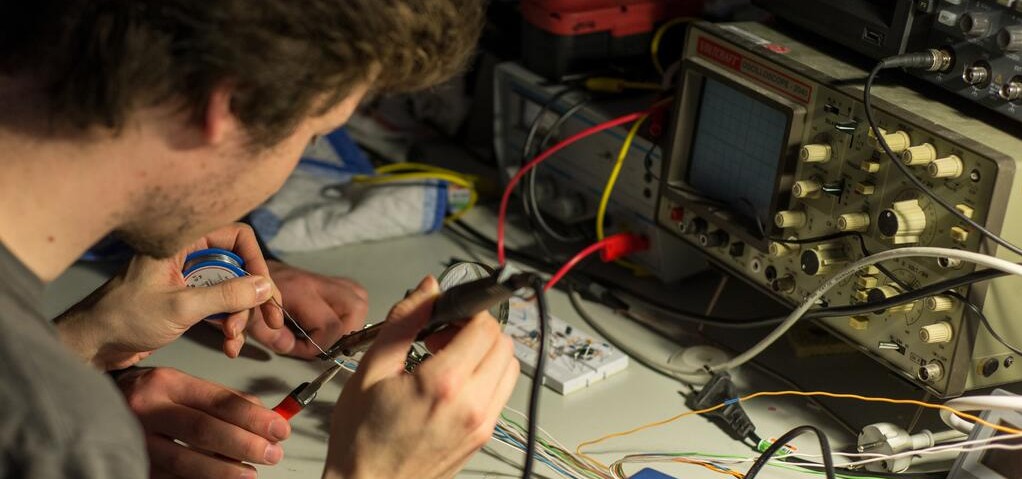

Einladung zum Tag des offnen Hackerspaces

Dinge von ahorn

Dinge von ahorn